前回の記事でも触れていますが、Windows 11ではPower Automate for desktop(旧名:Power Automate Desktop)が標準搭載されるようになりました。

Power Automate for desktopでフローを作成するには個人のMicrosoftアカウントや学校や職場といった組織アカウントが必要になりますが、今回はPower Automate for desktopへのサインインを制限する方法を紹介します。

レジストリによるサインインの制限

※ レジストリを編集する作業は自己責任で行ってください。

- タスク バーの検索ボックス、もしくは「ファイル名を指定して実行」ダイアログで「regedit」と入力し、「レジストリ エディター」を実行します(参考:Windows 10 でレジストリ エディターを開く方法)。

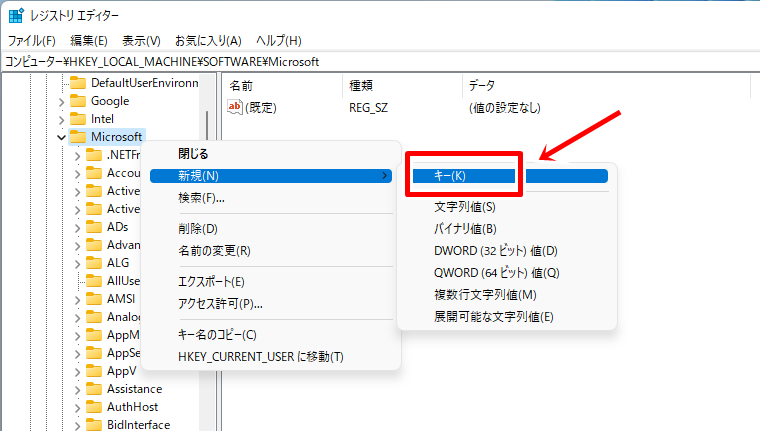

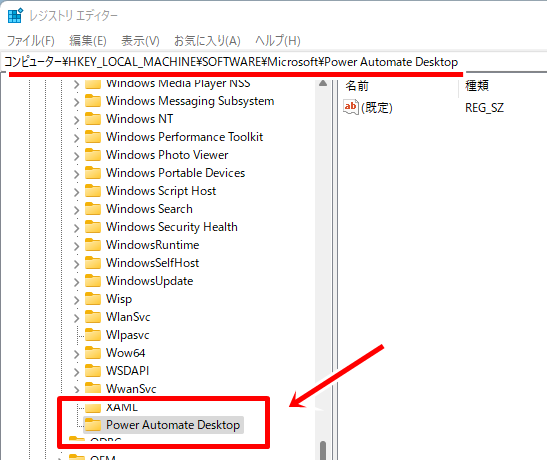

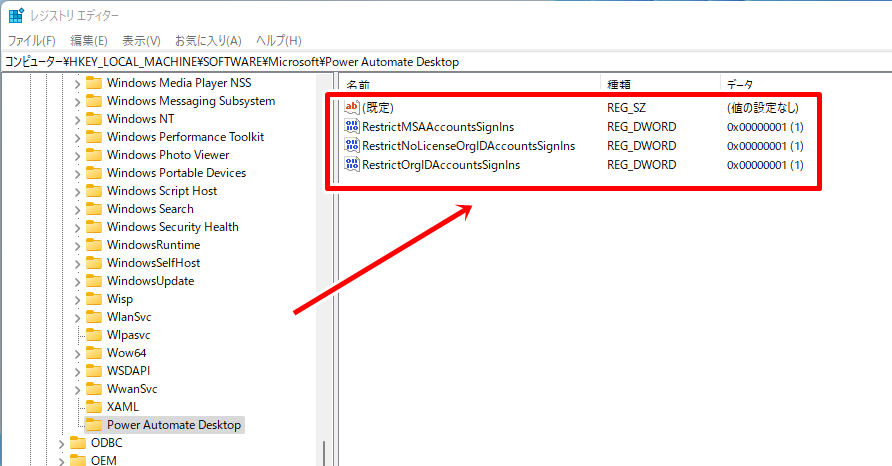

- 下記キーを開き、右クリックメニューの「新規」から「Power Automate Desktop」キーを追加します(※すでに「Power Automate Desktop」キーがある場合は追加する必要はありません)。

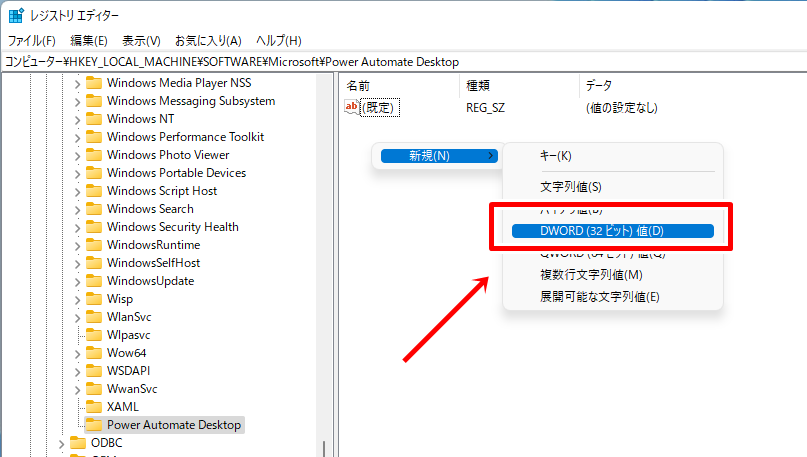

- 右クリックメニューの「新規」から「DWORD (32ビット) 値」を選択し、Power Automate Desktopキー内に「RestrictMSAAccountsSignIns」エントリを作成します。

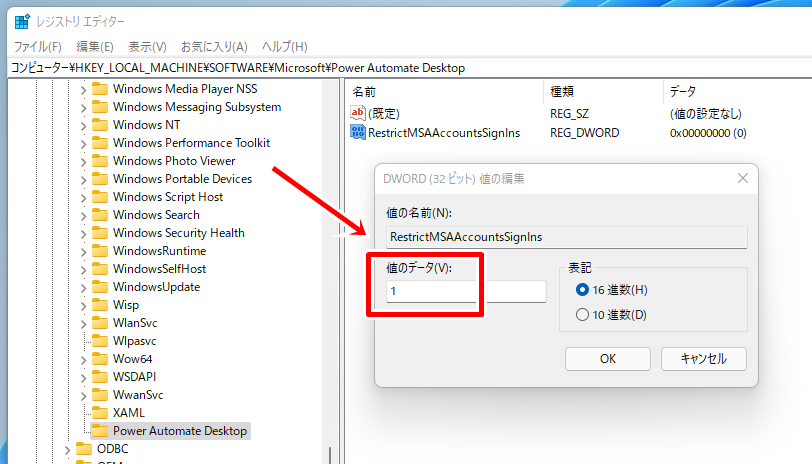

- 作成した「RestrictMSAAccountsSignIns」エントリをダブルクリックして開き、値のデータを「1」(16進数、10進数どちらでも可)に変更して「OK」ボタンをクリックします。

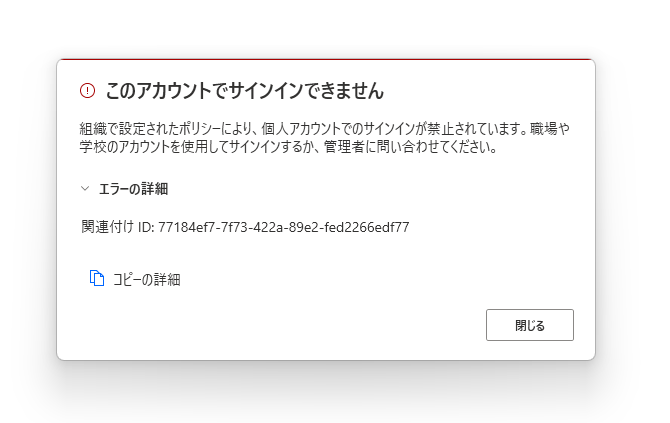

- レジストリ編集後、Power Automate for desktopでMicrosoftアカウントを使ってサインインしようとすると、下図のように「このアカウントでサインインできません」ダイアログが表示され、サインインすることができません。

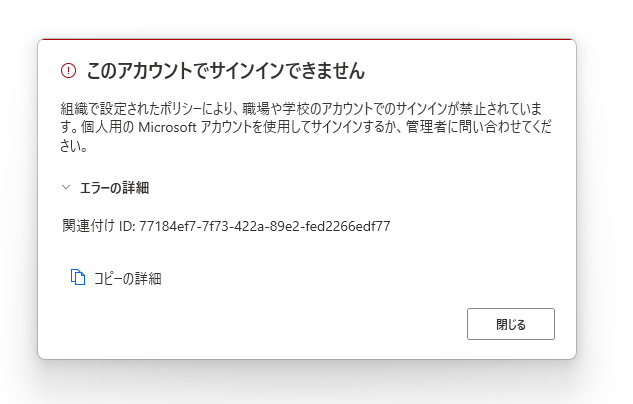

- 上記3.~4.と同様の手順でPower Automate Desktopキー内に「RestrictNoLicenseOrgIDAccountsSignIns」、「RestrictOrgIDAccountsSignIns」エントリを追加し、値を「1」とすることで、組織アカウント、組織のプレミアムアカウントによるサインインを制限できます。

- 下記regファイルをインポートすることでもレジストリ設定できます(参考:.regファイルを「手書き」してレジストリに読み込ませる方法)。

- 制限を解除する場合は追加したエントリを削除するか、「1」以外の値に設定します。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Power Automate Desktop] "RestrictMSAAccountsSignIns"=dword:00000001 "RestrictNoLicenseOrgIDAccountsSignIns"=dword:00000001 "RestrictOrgIDAccountsSignIns"=dword:00000001

以上で作業は終了です。

Microsoft Docsの資料によると、AppLockerを使うことでPower Automate for desktopアプリの実行も制限できるようです。

この記事へのコメントはありません。